はじめに

Grokは、X(旧Twitter)上で使えるAIアシスタントです。便利な一方で、鍵垢(非公開アカウント)だと「どこまで見られるのか」「入力した内容が学習に使われるのか」が不安になりやすいです。

この記事では、Grokと鍵垢の関係を基本から整理し、データとプライバシーの押さえどころ、鍵垢でもできる実用的な使い方、そして避けたいリスクまでを順番に解説します。

Grokと鍵垢の基本

Grokの概要と利用範囲

GrokはxAIが開発したAIで、Xに組み込まれている点が大きな特徴です。テキストのやり取りだけでなく、画像や文書を読み取り、要約や分析までできる形に広がっています。Xの中で使えるだけでなく、Grokのウェブアプリとして単体でも使えると整理されています(参照*1)。

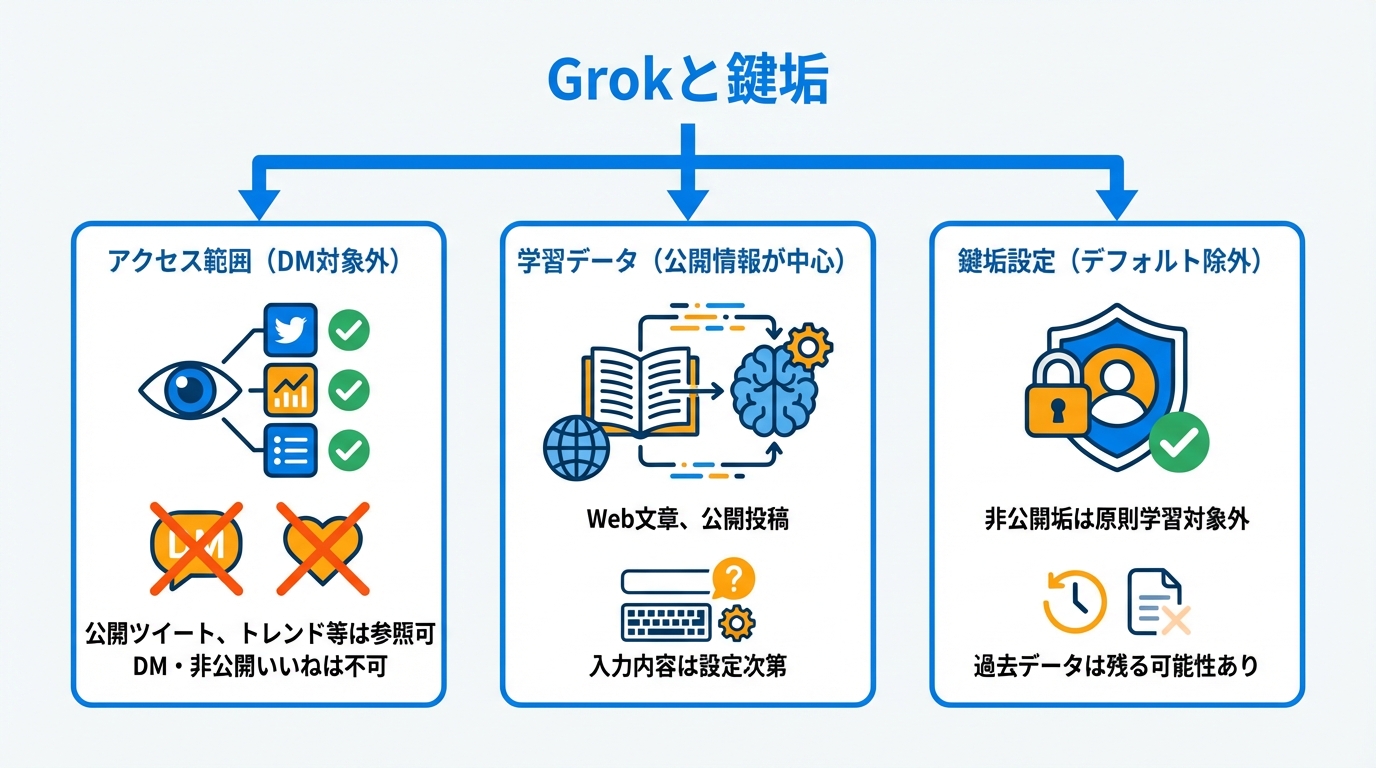

鍵垢ユーザーが最初に知りたいのは、GrokがXのどこまでに触れられるかです。Micah Fleeは、Grokが参照対象としてTweet、User、Space、List、Media、Polls、Trendsなどのモデルにアクセスできる一方で、DM(ダイレクトメッセージ)やprivate Likeには権限がなく、読み取りも書き込みもできないと確認しました(参照*2)。鍵垢でも、DMや非公開のいいねが直接読まれない点は安心材料になります。

ただし、学習データの話は別です。VeePNは、Grokが大規模なウェブの文章と、公開されているXの投稿を学習データとして使うと説明しています。また、設定と地域によっては、ユーザーの対話が微調整や評価に使われる場合があるとも述べています(参照*3)。鍵垢でも、Grokに入力する内容の扱いは設定で変わり得るため、プライバシー設定を先に確認するのが筋です。

なお、VeePNは「Xの非公開アカウントはデータの学習対象からデフォルトで除外される」とも説明しています(参照*3)。ただし「過去にすでに使われたデータの削除には影響しない」とも書かれているため、鍵垢にしただけで不安がゼロになるわけではありません(参照*3)。

鍵垢ユーザーが最初に押さえるべきデータとプライバシー

学習データとオプトアウト設定

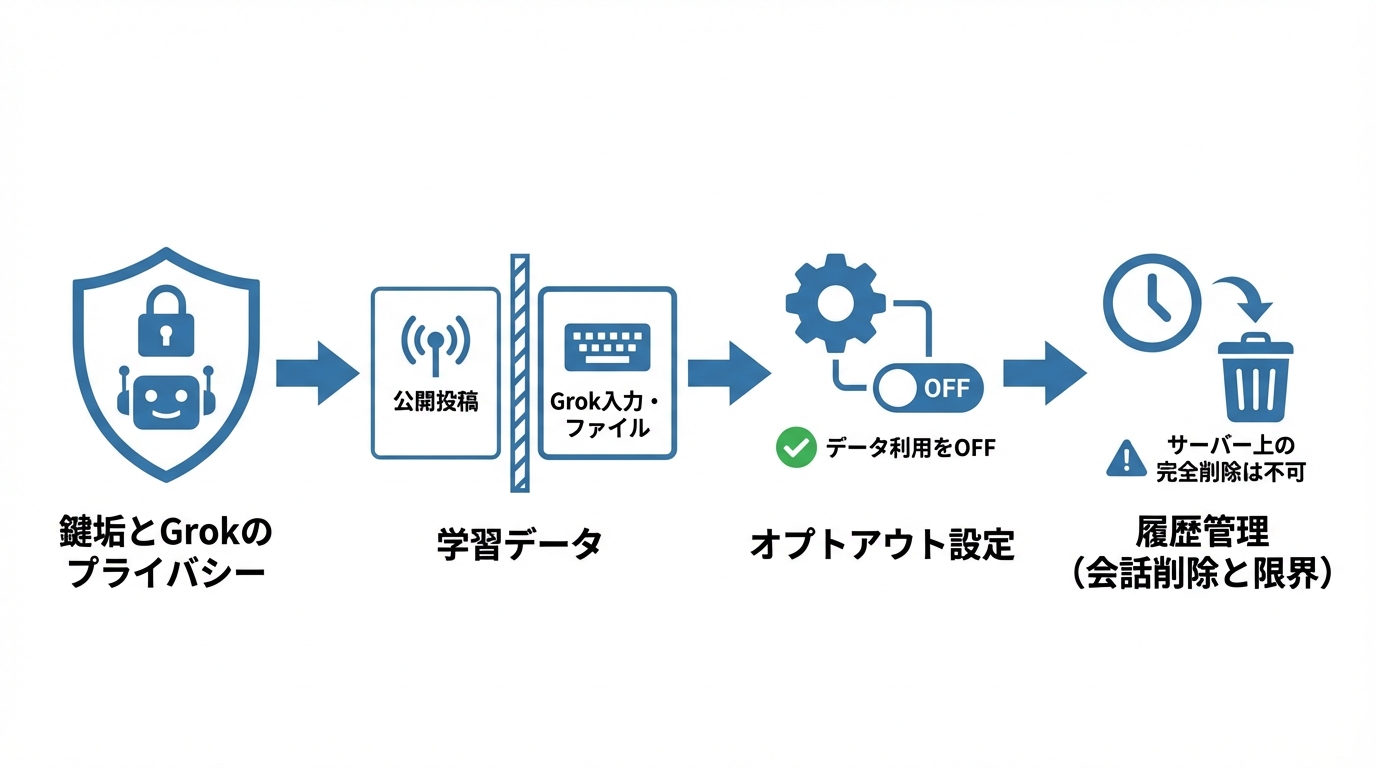

鍵垢にしている理由は、人に見せたくない投稿や、身内だけの会話を守りたいからです。同じ感覚のままGrokを使うなら、「公開投稿」「自分がGrokに入力した文章」「ファイルの中身」を分けて考える必要があります。

VeePNは、公開されているXの投稿が将来のモデルに影響する可能性があると説明し、さらに設定と地域によってはユーザーの対話も微調整や評価に使われる場合があると述べています(参照*3)。鍵垢で投稿を非公開にしていても、Grokに入力した文章は別枠として扱われる可能性がある、という前提で見ておくと判断がぶれません。

そこで確認したいのがオプトアウト設定です。VeePNは、Xの設定で「Privacy and safety → Data sharing and personalization → Grok」に進み、投稿・入力・結果を微調整用途に使う設定をオフにするのが、X上だけでGrokを使う場合に最も重要な切り替えだと説明しています(参照*3)。鍵垢ユーザーは、ここを確認してから使い始めると安心感が変わります。

次に、履歴の扱いも押さえどころです。Security.orgは、データ収集を止めたい場合に「Privacy and Safety > Data Sharing and Personalization > Grok and Third-party Collaborators」でデータ使用をオフにでき、履歴の削除だけでなく会話履歴も削除できると整理しています(参照*4)。鍵垢の人ほど、うっかり入力した内容が残ることを避けたいので、会話履歴の削除手順まで一度たどっておくと迷いません。

一方で、削除の効き方を過信しない方が安全です。Security.orgは、検索履歴を削除してもXのサーバー上の個人データが完全に消えるわけではなく、アカウントデータを完全に消去するにはXアカウントの停止が必要だと説明しています(参照*4)。鍵垢で慎重に運用している人ほど、「消せるから入力する」ではなく「そもそも入力しない線引き」を先に決める運用が向きます。

鍵垢でもできるGrokの実践的な活用方法

投稿分析と情報整理の手順

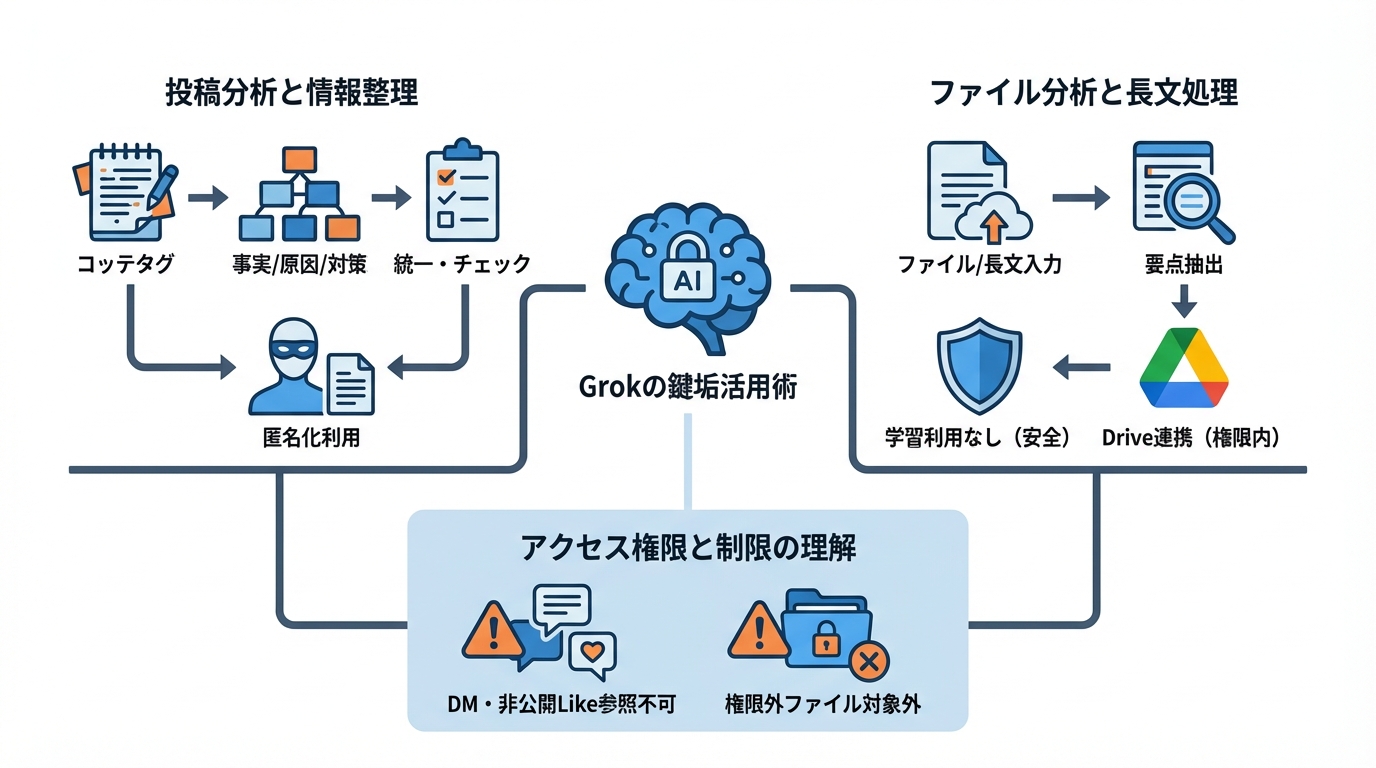

鍵垢でも、Grokを「自分やチームの考えを整理する道具」として使えます。公開の場に出す前の下書き、会議メモ、社内向けの説明文の整理に寄せると相性が良いです。

たとえば、事業部の週次報告なら、出来事を短文で並べてから「事実」「原因」「次の一手」に分けてもらうと、報告の型が作りやすくなります。問い合わせ対応なら、よくある質問の回答文を貼り付けて「言い回しを統一する」「誤解されやすい部分を指摘する」といったチェックにも使えます。これは一般的な活用例です。

ただし、GrokがX上のどこまで見られるかを誤解すると、期待と違う結果になります。Micah Fleeは、GrokがTweetやUserなどのモデルにアクセスできる一方で、DMやprivate Likeには権限がなく、読み取りも書き込みもできないと確認しました(参照*2)。鍵垢の投稿やDMを前提に「このやり取りを要約して」と頼んでも、参照できない領域があります。要約してほしい本文は、自分で選んで渡す形になります。

情報整理で失敗しやすいのは、材料を一度に詰め込みすぎることです。鍵垢の人は、固有名詞や場所が混ざりやすいので、まずは匿名化したメモに置き換えてから貼ると安全です。たとえば「A社」「Bさん」「某駅」のように置き換え、最後に自分で戻す運用にすると、整理の精度と安心感を両立しやすいです。

ファイル分析と長文処理の使い方

鍵垢ユーザーにとって便利なのが、ファイルや長文を読ませて要点を抜き出す使い方です。自分だけのメモ、議事録、学習ノートなどを、公開投稿にせずに整理できます。

DataStudiosは、Grok 3の特徴として長い文脈を扱える拡張コンテキスト構造を挙げ、約256,000トークンをセッションあたりの想定として示しています(参照*1)。長文を分割せずに扱える場面が増えるため、社内の説明資料や議事録の下書き作りにも使いやすくなります。

ファイルの上限も、事前に知っておくと迷いません。同じくDataStudiosは、1ファイルの上限としてPDF・ドキュメントは最大50MB、CSV/Excelは最大20万行、同時アップロードは5件までと整理しています(参照*1)。たとえば経費の集計表や、アンケートの自由記述の一覧を整理したいときも、行数や同時アップロード数を意識すれば、途中で止まるリスクを減らせます。

「学習に使われるのでは」と不安な人は、ファイルの扱いも確認しておくと落ち着きます。DataStudiosは、アップロードしたファイルは個人アカウントのみ閲覧可能で、公開モデル訓練には使用されない、と整理しています(参照*1)。

さらに、仕事や学校で使うファイルがGoogle Driveにある人もいるはずです。xAIの案内では、GrokはGoogle Driveのファイルをチャット内で直接検索・参照でき、組織の共有ファイルと個人ファイルにアクセスできる一方で、表示権限があるファイルだけ内容を取得し、権限のないファイルはインデックス対象にも返還対象にもならないと説明しています(参照*5)。また、顧客のGoogle Driveデータを訓練に使わない、とも明記されています(参照*5)。鍵垢で慎重に運用している人ほど、権限の範囲でしか見えない設計を前提に、共有設定を見直してから使うと安心です。

ファイル分析の手順はシンプルにすると失敗しません。

- 目的を1行で書く(例: この議事録から決定事項だけ抜き出す)

- 個人名や住所などを置き換える

- ファイルを1〜5件の範囲でアップロードする

- 出力形式を指定する(例: 箇条書き、表、時系列)

鍵垢での活用は、公開投稿の代わりに「自分の中で整える」工程を厚くするほど、効果が出やすいです。

公開と非公開の使い分け設計

鍵垢と公開メンションの運用ルール

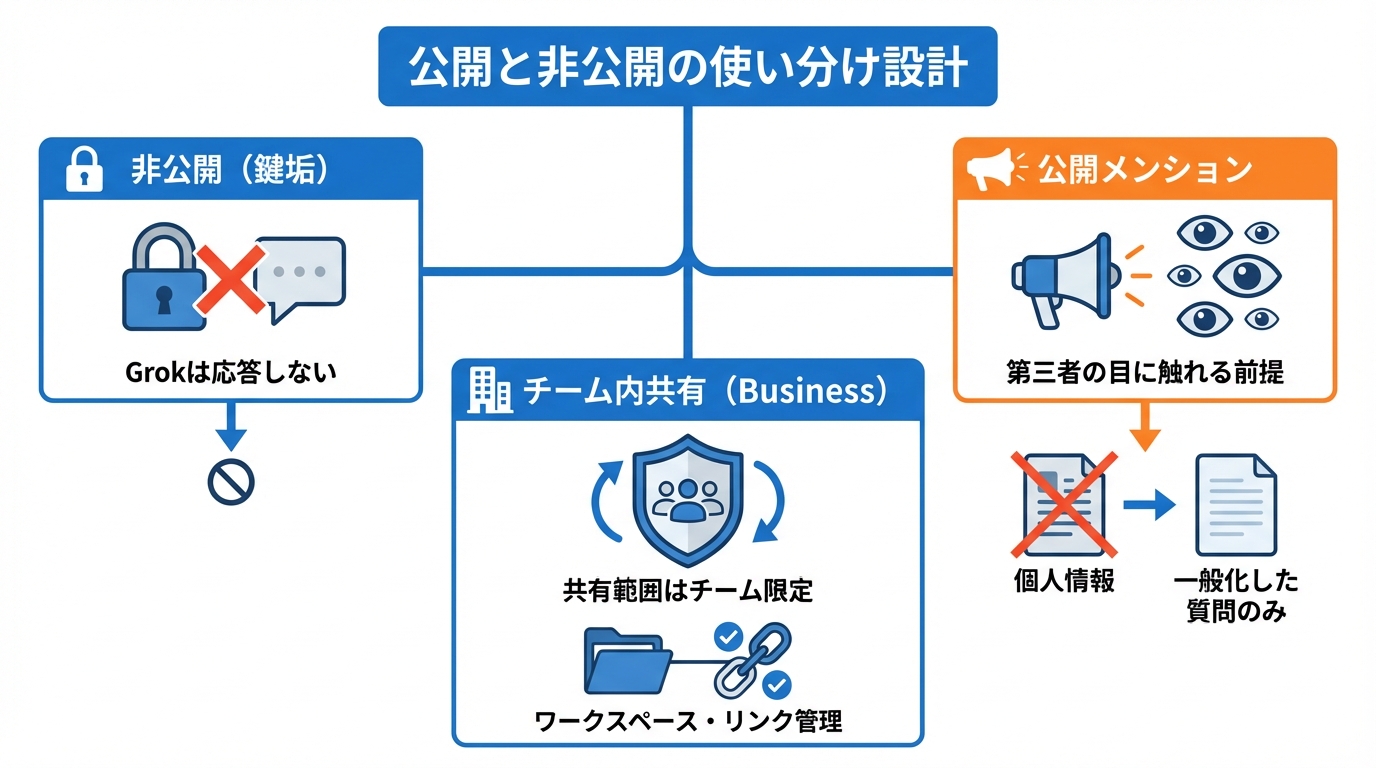

鍵垢でGrokを使うときは、「非公開のまま完結する使い方」と「公開で反応をもらう使い方」を分けておくと混乱しません。特に、X上でGrokをメンションして使う場面は公開側に寄りやすいので、先にルールを決めると事故が減ります。

The Tabは、Grokが公開アカウントにのみ返信し、非公開アカウントからのリクエストには応答しないという注意点を挙げています(参照*6)。鍵垢のままメンション運用を期待すると、返ってこない可能性があります。

一方で、公開アカウントに切り替えてメンションする運用は、入力内容が第三者の目に触れる前提になります。鍵垢の人は、依頼文に個人情報や内輪の事情が混ざりやすいので、公開で投げる依頼は「一般化した質問だけ」に絞るのが現実的です。たとえば、固有名詞を消したうえで「この文章を短くして」「この主張の弱い点を挙げて」のように、誰が見ても困らない形に整えてから使うとリスクを下げられます。

チームで使う場合は、共有範囲の設計も重要です。xAIの案内では、Grok Businessの共有はセキュリティのためチーム内に限定され、アクティブライセンスを持つチームメンバーのみと会話を共有し、共有リンクもライセンスを持つチームメンバーだけがアクセスできると説明しています(参照*7)。鍵垢の感覚で情報を絞りたい人ほど、「どのワークスペースで会話したか」と「共有リンクを誰に渡したか」を運用ルールに入れておくと管理しやすいです。

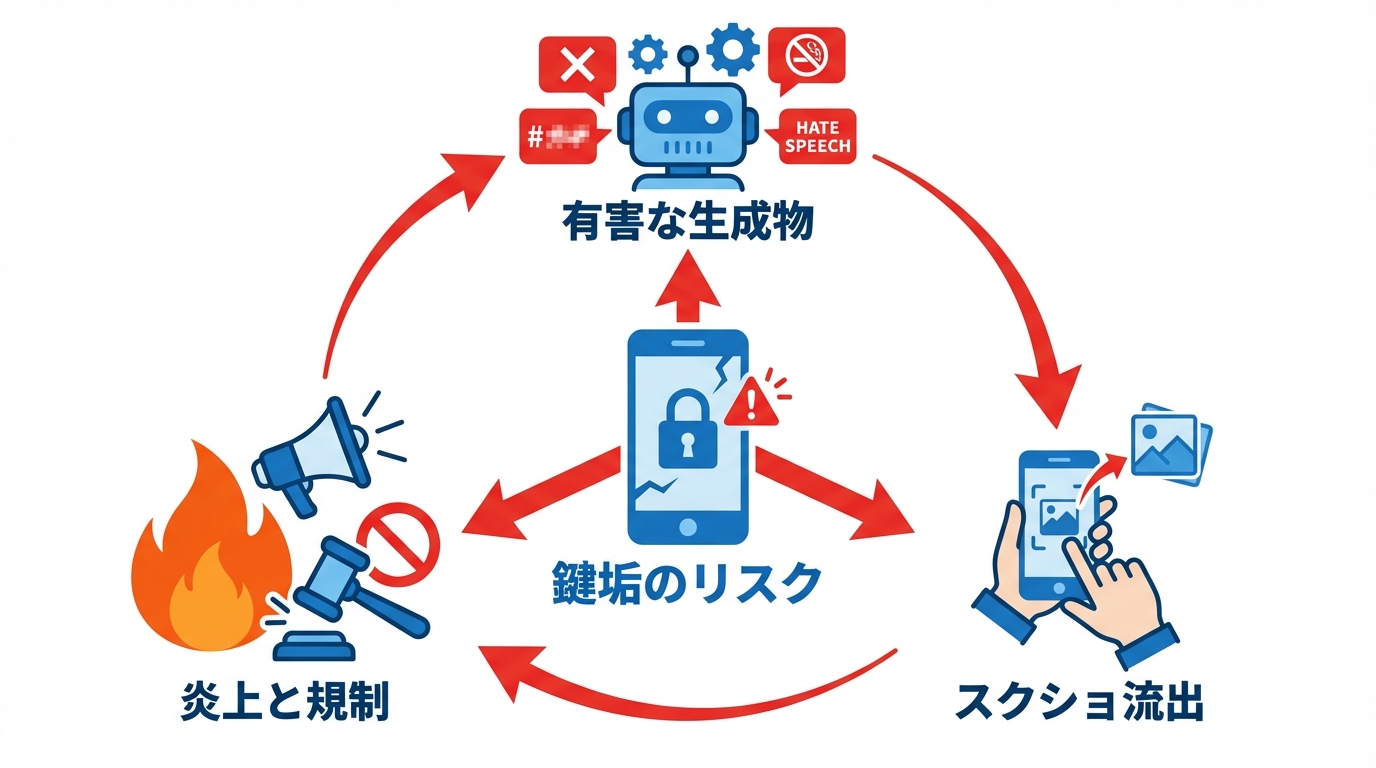

鍵垢でも他人事ではないリスクと炎上パターン

画像生成とデジタル脱衣のリスク

鍵垢であっても、画像生成のリスクは他人事ではありません。鍵垢は投稿の公開範囲を絞れますが、作った画像がスクリーンショットで持ち出されると、非公開の前提が崩れます。

Rolling Stoneは、Bloombergの報告として、Grokによって1日あたり最大7,000件を超える性的な画像が生成されていると伝えています(参照*8)。規模が大きいほど悪用も混ざりやすく、鍵垢で冗談のつもりで作った画像でも、外に出る可能性があります。

NPRは、Grokが実在の人物の性的に露骨な画像を作成することを禁止すると発表したと報じました。Xの新しい安全対策として、ユーザーがGrokをタグ付けして実在の人物の性的に露骨な公開画像を作成することを禁じる方針だと説明しています(参照*9)。禁止が出るほど問題が大きかった領域なので、鍵垢でも「実在人物」「性的」「画像」の組み合わせは最初から避けるのが無難です。

有害出力と規制動向の論点

鍵垢は炎上しにくいと思われがちですが、Grokの出力が攻撃的だったり差別的だったりすると、スクリーンショットで外に出た時点で状況が変わります。さらに、鍵垢の中であっても、特定の相手を傷つける内容を作ってしまうと、社内外のトラブルにつながりやすいです。

American Action Forumは、GrokがXでoffensive outputsを生成し、antisemitic remarksやAdolf Hitlerへの称賛、宗教・政治人物への攻撃的コメントを含む投稿を生んだと整理しました。その結果として、各国政府や団体、Xユーザーから懸念が出て、米国議会も公開説明を求める声を上げたと述べています(参照*10)。鍵垢での利用でも、出力が社会的に問題視される水準に触れる可能性がある点は押さえておく必要があります。

海外では対応も具体化しています。American Action Forumは、Turkeyで裁判所命令による使用banがあり、Polandが欧州委員会への報告を検討するなど、海外での対応が広がっていると示しました(参照*10)。国や地域でルールが変わると、同じ使い方でも突然使えなくなることがあります。業務で使う場合は、運用ルールと合わせて、利用できなくなったときの代替手段も用意しておくと止まりにくいです。これは一般的な注意点です。

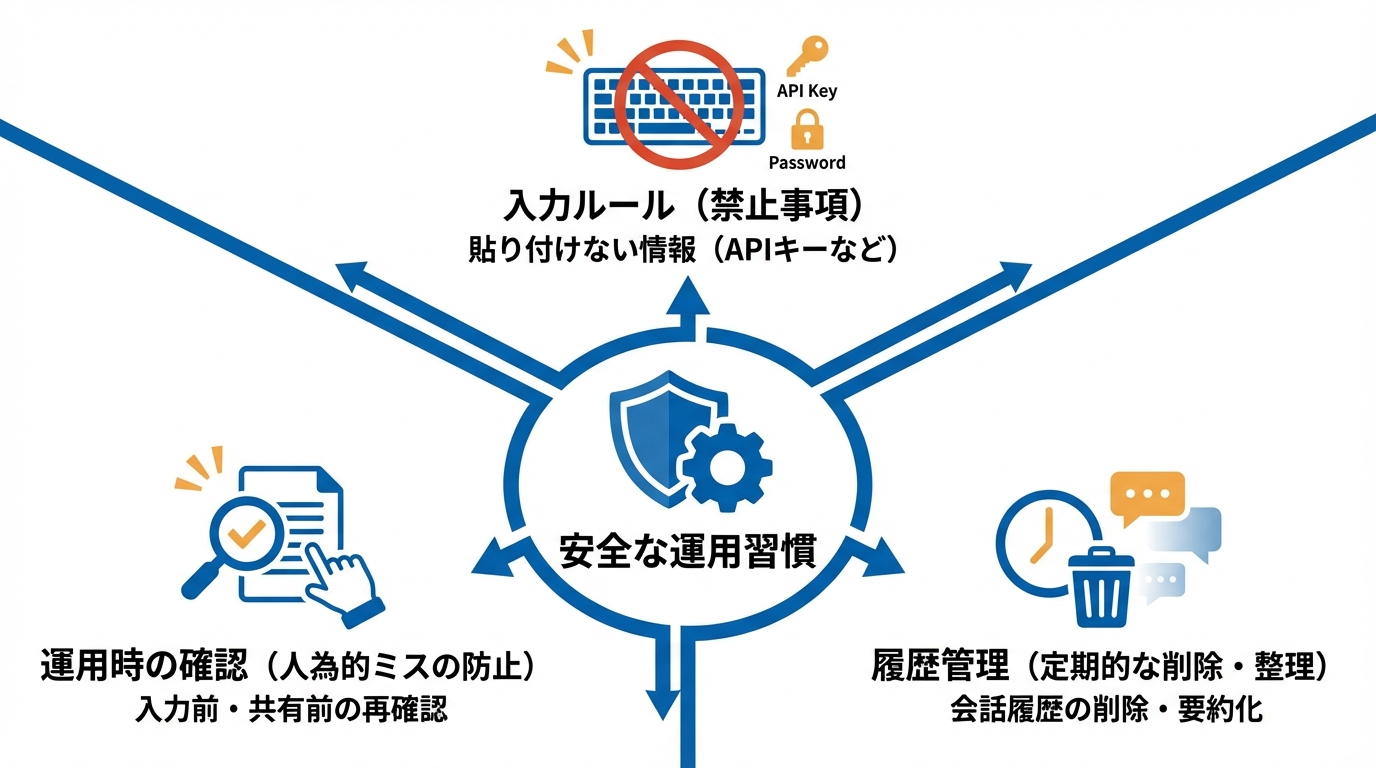

安全に使い続けるための設定と習慣

履歴管理と入力ルール

鍵垢でGrokを使うなら、設定だけでなく日々の入力ルールが安全性を左右します。まず「貼り付けない情報」を先に決めると運用しやすいです。VeePNは、AIアシスタントに貼らない方が良い情報として、APIキー、セッショントークン、パスワードリセット情報を挙げています(参照*3)。APIキーは外部サービスの合鍵、セッショントークンはログイン中の証明のようなものなので、鍵垢でも貼ると危険です。

次に、履歴の扱いをルール化します。Security.orgは、履歴の削除だけでなく会話履歴も削除できると整理しています(参照*4)。「作業が終わったら会話履歴を消す」「残すなら固有名詞を消した要約だけを残す」といった形にすると、情報がたまり過ぎにくくなります。これは一般的な運用例です。

最後に、漏えいは設定ミスだけでなく運用ミスでも起きます。CyberPressは、約2か月間Private API keyがGitHub上で公開され、SpaceX・Tesla・Twitter/Xの内部データとモデルへの不正アクセスの懸念が高まったと伝えています。また、そのキーが60以上のprivateおよびfine-tuned LLMsへのアクセスを許可していたとも整理しています(参照*11)。GitGuardianが2025年3月2日に露出したAPIキーをxAIの開発者へ通知し、2025年5月1日に外部圧力を受けて漏洩リポジトリが最終的に削除された流れも示しています(参照*11)。鍵垢で慎重な人ほど、「入力する前に機密が混ざっていないか確認する」「共有リンクを貼る前に相手と範囲を再確認する」といった一手間が効きます。

おわりに

鍵垢でもGrokは、文章の整理や長文・ファイルの要約など、公開せずに役立てられる場面があります。その一方で、学習や履歴、共有の扱いは設定と運用で差が出ます。

オプトアウト設定と履歴管理を先に固め、公開メンションと非公開作業を分け、画像生成や有害出力の火種になりやすい依頼を避ける入力ルールを持つと、鍵垢のままでも業務に取り入れやすくなります。

監修者

安達裕哉(あだち ゆうや)

デロイト トーマツ コンサルティングにて品質マネジメント、人事などの分野でコンサルティングに従事しその後、監査法人トーマツの中小企業向けコンサルティング部門の立ち上げに参画。大阪支社長、東京支社長を歴任したのち2013年5月にwebマーケティング、コンテンツ制作を行う「ティネクト株式会社」を設立。ビジネスメディア「Books&Apps」を運営。

2023年7月に生成AIコンサルティング、およびAIメディア運営を行う「ワークワンダース株式会社」を設立。ICJ2号ファンドによる調達を実施(1.3億円)。

著書「頭のいい人が話す前に考えていること」 が、82万部(2025年3月時点)を売り上げる。

(“2023年・2024年上半期に日本で一番売れたビジネス書”(トーハン調べ/日販調べ))

参照

- (*1) Data Studios ‧Exafin – Grok AI — File Uploading, Document Reading, and Context Processing Explained

- (*2) micahflee – Grok will share detailed responses from X's API, but alas, it can't access DMs and likes

- (*3) VeePN Blog | Online Security and Privacy News – Is Grok Safe to Use? Risks, Settings, and Smarter Privacy Tips

- (*4) Security.org – How to Clear Your X Search History in 2026

- (*5) Google Drive Integration with Grok

- (*6) The Tab – Here’s how to use Twitter’s AI to tell you the people who are viewing your profile the most

- (*7) Grok Business Guide

- (*8) Rolling Stone – What It’s Like to Get Undressed by Grok

- (*9) NPR – Elon Musk's X to block AI chatbot Grok from making explicit images of real people

- (*10) AAF – Generative AI Output Oversight: What Grok Reveals

- (*11) Cyber Security News – xAI Dev Accidentally Leaks Private Key Granting Access to SpaceX, Tesla, and X LLMs